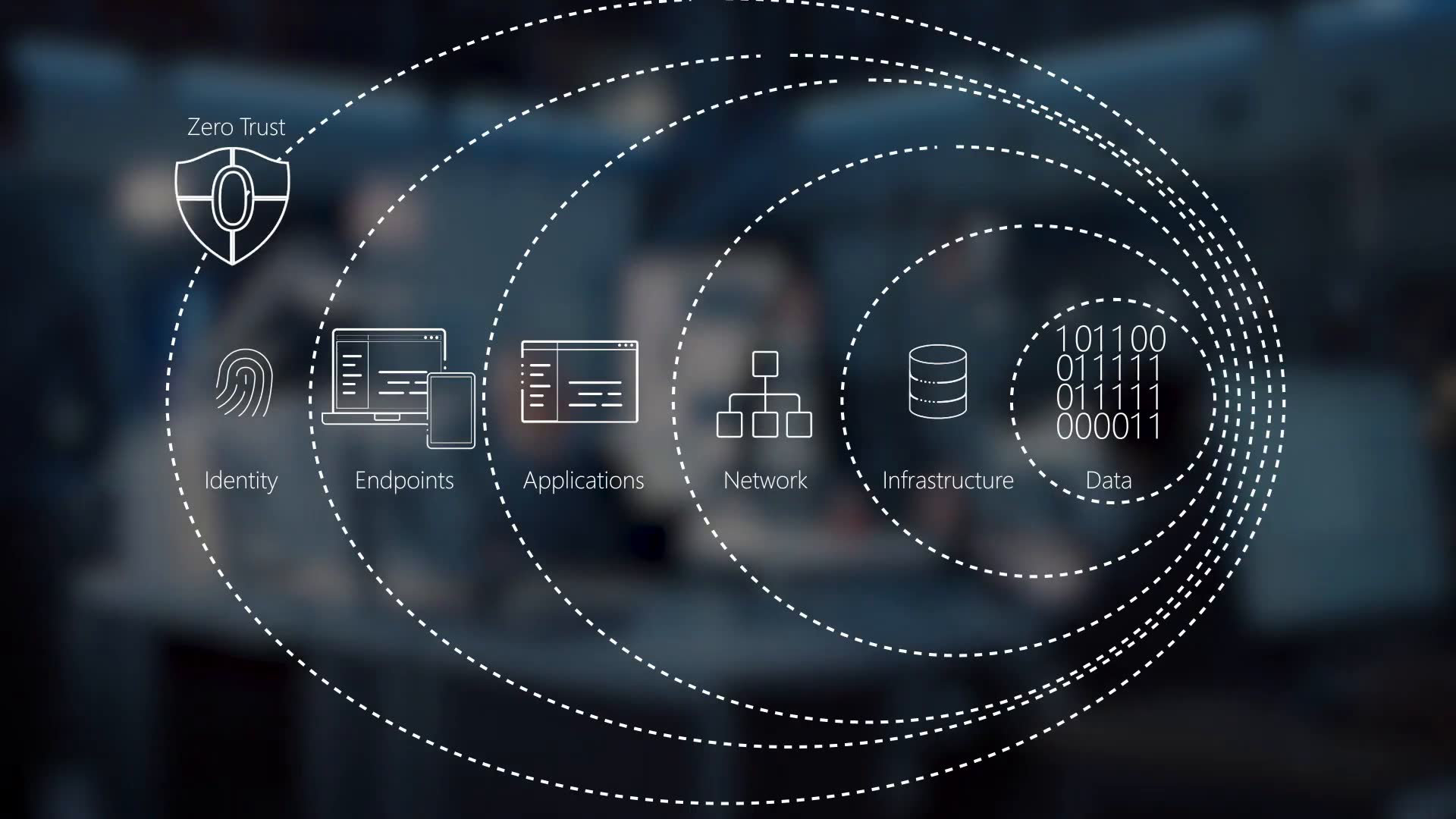

Zero Trust aplicado a entornos web

Zero Trust ya no es solo una moda: es un marco operativo para diseñar sistemas web seguros en entornos distribuidos. En este artículo repasamos los principios clave y las decisiones prácticas para implementar autenticación fuerte, segmentación, mínimos privilegios y auditoría continua en proyectos web modernos.

1. Principio fundamental: nunca confiar, siempre verificar

Zero Trust parte de la premisa de que ningún actor, usuario o servicio es de confianza por defecto. Esto implica autenticar y autorizar cada petición, independientemente de su origen. Para entornos web, significa aplicar controles en el borde (reverse proxies, WAF) y en el plano de aplicación (tokens, scopes, claims).

2. Autenticación y autorización robusta

Implementa autenticación multifactor (MFA) y delega identidad en proveedores compatibles con estándares (OIDC, OAuth2). Usa tokens de corto vencimiento, revocación y rotación de claves. En autorización, aplica controles basados en roles (RBAC) o atributos (ABAC) según la complejidad del dominio.

Recomendaciones prácticas

- OIDC/OAuth2 para delegar autenticación y manejar consent

- MFA para accesos sensibles y paneles administrativos

- Short-lived tokens y refresh tokens con protección

- Revisión periódica de roles y permisos

3. Segmentación y mínimos privilegios

Segmentar redes y servicios reduce el blast radius. Aplica políticas de acceso específicas por servicio, limita el acceso a bases de datos y gestiona secrets con un vault centralizado. Para arquitecturas serverless o microservicios, utiliza mTLS, API gateways y políticas de servicio a servicio.

4. Observabilidad y auditoría continua

La detección temprana requiere trazas, logs centralizados y métricas. Entra en juego el logging inmutable, alertas basadas en anomalías y auditoría de acciones privilegiadas. Implementa retención de logs acorde a cumplimiento y conserva evidencias para forense cuando sea necesario.

Qué registrar

- Autenticaciones exitosas y fallidas

- Operaciones privilegiadas y cambios de configuración

- Accesos a secrets y servicios críticos

5. Automatización y pruebas de seguridad

Integra pruebas de seguridad en tu pipeline: SAST, DAST, dependabot y escaneos de imágenes (si usas contenedores). Automatiza rotación de certificados, pruebas de reconstrucción y validaciones post-deploy.

# Ejemplo simple: script de comprobación post-deploy

curl -sSf https://mi-sitio.example.com/health || (echo "Health check fallido" && exit 1)6. Gestión de secretos y vaults

No dejes secretos en el código. Usa soluciones gestionadas (HashiCorp Vault, cloud KMS) o variables de entorno gestionadas por la plataforma. Controla accesos con políticas y audita lecturas de secretos.

7. Integración con Zero Trust Network Access (ZTNA)

Considera ZTNA para accesos a entornos internos y paneles de gestión. ZTNA provee acceso contextual y temporal, reduciendo la necesidad de VPNs permanentes y mejorando el control por identidad y dispositivo.

8. Buenas prácticas resumidas

- Principio de mínimos privilegios en todos los niveles

- Autenticación fuerte y tokens de corta vida

- Segmentación de servicios y redes

- Observabilidad y logging inmutable

- Automatización de pruebas y despliegues seguros

- Gestión segura de secretos y rotación periódica

Enlaces de interés

- CISA - Zero Trust Maturity Model

- Google Cloud - Zero Trust guides

- Cloudflare - Zero Trust overview

- OWASP Top Ten (referencia para seguridad web)

- NCSC - Zero Trust guidance

Conclusión

Implementar Zero Trust en proyectos web requiere disciplina: diseño de identidad, segmentación, observabilidad y automatización. No es un producto, es un proceso continuo que reduce riesgos y mejora la resiliencia del sistema.

Empieza por lo básico: autentica todas las peticiones, limita privilegios, centraliza el logging y automatiza comprobaciones en CI/CD. Itera y mide, y tendrás una base sólida para escalar seguridad sin fricciones.